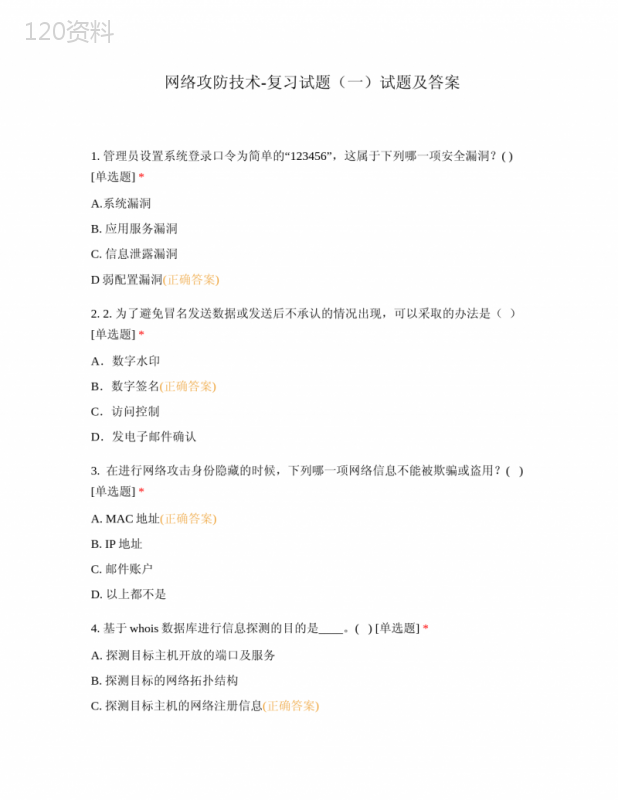

网络攻防技术-复习试题(一)试题及答案

本作品内容为网络攻防技术-复习试题(一)试题及答案,格式为 docx ,大小 22869 KB ,页数为 20页

('网络攻防技术-复习试题(一)试题及答案1.“管理员设置系统登录口令为简单的123456”,这属于下列哪一项安全漏洞?()[单选题]A.系统漏洞B.应用服务漏洞C.信息泄露漏洞D弱配置漏洞(正确答案)2.2.为了避免冒名发送数据或发送后不承认的情况出现,可以采取的办法是()[单选题]A.数字水印B.数字签名(正确答案)C.访问控制D.发电子邮件确认3.在进行网络攻击身份隐藏的时候,下列哪一项网络信息不能被欺骗或盗用?()[单选题]A.MAC地址(正确答案)B.IP地址C.邮件账户D.以上都不是4.基于whois数据库进行信息探测的目的是____。()[单选题]A.探测目标主机开放的端口及服务B.探测目标的网络拓扑结构C.探测目标主机的网络注册信息(正确答案)D.探测目标网络及主机的安全漏洞5.下列哪一项技术手段不属于基于TCP/IP协议栈指纹技术的操作系统类型探测?()[单选题]A.TCP校验和差异(正确答案)B.FIN探测C.TCPISN取样D.TCP初始化窗口值差异。6.网络监听(嗅探)的这种攻击形式破坏了下列哪一项内容?()[单选题]A.网络信息的抗抵赖性B.网络信息的保密性(正确答案)C.网络服务的可用性D.网络信息的完整性7.snort“参数中-c”的含义是_____。()[单选题]A、只使用字符方式打印负载信息B、使用规则文件rules(正确答案)C、设置目录ld为日志目录D、在后台运行snort8.著名的Nmap软件工具不能实现下列哪一项功能?()[单选题]A.端口扫描B.高级端口扫描C.安全漏洞扫描(正确答案)D.操作系统类型探测9.下列哪种攻击方法不属于攻击痕迹清除?()[单选题]A.篡改日志文件中的审计信息B.修改完整性检测标签C.替换系统的共享库文件(正确答案)D.改变系统时间造成日志文件数据紊乱10.以target.test.com所在网络上的所有个IP地址为目标,通过秘密SYN扫描方式,探测所有活动主机的命令为_______。()[单选题]A、nmap-ss-otarget.test.com/24B、nmap-sU-Otarget.test.com/24C、nmap-sS-Otarget.test.com/24(正确答案)D、nmap-iR-Otarget.test.com/2411.下面哪项不是防火墙的功能()[单选题]A.过滤进出网络的数据包B.保护存储数据安全(正确答案)C.封堵住某些禁止的访问行为D.记录通过防火墙的信息内容和活动12.SSH(SecureShell)协议及其软件工具用来对下列哪一种数据进行加密?()[单选题]A.网络通信(正确答案)B.语音电话C.硬盘数据D.电子邮件13.你是一个公司的网络管理员,你经常在远程不同的地点管理你的网络(如家里),你公司使用win2000操作系统,你为了方便远程管理,在一台服务器上安装并启用了终端服务。最近,你发现你的服务器有被控制的迹象,经过你的检查,你发现你的服务器上多了一个不熟悉的帐户,你将其删除,但第二天却总是有同样的事发生,你应该如何解决这个问题?()[单选题]A、停用终端服务B、添加防火墙规则,除了你自己家里的IP地址,拒绝所有3389的端口连入C、打安全补丁sp4(正确答案)D、启用帐户审核事件,然后查其来源,予以追究14.______协议可以用于映射计算机的物理地址和临时指定的网络地址。()[单选题]A、ARP(正确答案)B、SNMPC、DHCPD、.FTP15.假如你向一台远程主机发送特定的数据包,却不想远程主机响应你的数据包。这时你使用哪一种类型的进攻手段?()[单选题]A、缓冲区溢出B、地址欺骗(正确答案)C、拒绝服务D、暴力攻击16.木马一般分为客户端和服务器端两部分,通常放置在被控制方的是()[单选题]A.服务器端B.客户端(正确答案)17.网络进行嗅探,做嗅探器的服务器的网卡必须设置成。()[单选题]A.广播模式B.组播方式C.直接方式D.混杂方式(正确答案)18.使网络服务器中充斥着大量要求回复的信息,消耗带宽,导致网络或系统停止正常服务,这属于漏洞。()[单选题]A、拒绝服务(正确答案)B、文件共享C、BIND漏洞D、远程过程调用19.Netuserstudent1234/add该语句的意思是()。[单选题]A.查看用户student的详细信息B.查看用户student密码1234的详细信息C.添加一个用户student且密码为1234的帐户(正确答案)D.以上都不正确20.是一种可以驻留在对方服务器系统中的一种程序。()[单选题]A.后门(正确答案)B.跳板C.终端服务D.木马21.建立口令时最好要遵循的规则是()。[单选题]A.使用英文单词;B.选择容易记的口令;C.使用自己和家人的名字;D.尽量选择长的口令(正确答案)22.在选购防火墙软件时,不应考虑的是:()[单选题]A.一个好的防火墙应该是一个整体网络的保护者B.一个好的防火墙应该为使用者提供唯一的平台(正确答案)C.一个好的防火墙必须弥补其他操作系统的不足D.一个好的防火墙应能向使用者提供完善的售后服务23.下列那一项不是防范网络监听的手段。()[单选题]A.网络分段(正确答案)B.使用交换机C.加密D.身份验证24.当你感觉到你的Win2000运行速度明显减慢,当你打开任务管理器后发现CPU的使用率达到了百分之百,你最有可能认为你受到了哪一种攻击。()[单选题]A、特洛伊木马B、拒绝服务(正确答案)C、欺骗D、中间人攻击25.抵御电子邮箱入侵措施中,不正确的是。()[单选题]A、不用生日做密码B、不要使用少于5位的密码C、不要使用纯数字D、自己做服务器(正确答案)26.这对密钥中一个用于加密,一个用于解密。加密算法执行的变换依赖于。()[单选题]A、明文、密文B、公钥、私钥(正确答案)C、加密算法D、解密算法27.常见的WindowsNT系统口令破解软件,如L0phtCrack(简称LC),支持以下哪一种破解方式?()[单选题]A.字典破解B.混合破解C.暴力破解D.以上都支持(正确答案)28.通过设置网络接口(网卡)的____,可以使其接受目的地址并不指向自己的网络数据包,从而达到网络嗅探攻击的目的。()[单选题]A.共享模式B.交换模式C.混杂模式(正确答案)D.随机模式29.下列哪一种扫描技术属于半开放(半连接)扫描?()[单选题]A.TCPConnect扫描B.TCPSYN扫描(正确答案)C.TCPFIN扫描D.TCPACK扫描30.nc指令中,监听本地的TCP的端口999的指令是:()[单选题]A、nc-l-p999(正确答案)B、nc-v-p999C、nc-l-z999D、nc–v-z99931.POP3是一种服务协议,专门用来为用户接收邮件。()[单选题]A、DNS服务B、FTP服务C、MAIL服务(正确答案)D、WWW服务32.下列不属于特洛伊木马功能的是:()[单选题]A、收集密码或密码文件B、实现自我复制的程序(正确答案)C、远程文件D、收集系统关键信息33.关于防火墙的描述不正确的是。[单选题]A.使用防火墙可过滤掉不安全的服务B.使用防火墙可为监视internet安全提供方便C.使用防火墙可限制对internet特殊站点的访问D.使用防火墙后,内部网主机则无法被外部网访问(正确答案)34.对入侵检测设备的作用认识比较全面的是______。[单选题]A、只要有IDS网络就安全了B、只要有配置好的IDS网络就安全了C、IDS一无是处D、IDS不能百分之百的解决所有问题(正确答案)35.许多黑客攻击都是利用软件实现中的缓冲区溢出的漏洞,对于这一威胁,最可靠的解决方案是什么?()[单选题]A安装防病毒软件B给系统安装最新的补丁(正确答案)C安装防火墙D安装入侵检测系统36.黑客利用IP地址进行攻击的方法有:()[单选题]AIP欺骗(正确答案)B解密c窃取口令D发送病毒37.________是按照预定模式进行事件数据搜寻,最适用于对已知模式的可靠检测。()[单选题]A.实时入侵检测B.异常检测C.事后入侵检测D.误用检测(正确答案)38.Nmap中UDP扫描,所使用的参数是?[单选题]A、sTB、sU(正确答案)C、sPD、Sa39.下列属于snort报警动作的是?[单选题]A、passB、logC、activateD、alert(正确答案)40.用户收到工商银行的短消息,说你的帐户被盗用,让你登录到http://www.lcbc.com.cn进行查看,但工商银行真实的网址为http://www.icbc.com.cn,这种攻击方式叫?[单选题]A、缓存溢出攻击B、钓鱼攻击(正确答案)C、暗门攻击D、DDOS攻击41.在netstat命令中,哪一个参数用来显示以网络IP地址代替名称,显示出网络连接情形?[单选题]A、-n(正确答案)B、-SC、-RD、-T42.nc指令中,持续监听本地的TCP的端口666的指令是:[单选题]A、nc-L-z666B、nc-l-p666C、nc-L-p666(正确答案)D、nc–l-z66643.系统被认为是防火墙之后的第二道安全闸门。[单选题]A、认证服务器B、入侵检测(正确答案)C、防病毒系统D、VPN44.在iptables中,设置默认规则链的语句是。[单选题]A、iptables–FB、iptables–P(正确答案)C、iptables–DD、iptables–I45.PING命令属于协议,http属于协议。[单选题]A、TCP,UDPB、UDP,TCPC、ICMP,TCP(正确答案)D、ICMP,UDP46.下列哪个是拒绝服务攻击的是。[单选题]A、DDOG攻击B、DDOS(正确答案)B、DDOkD、DDOP47.用snort采用详细模式在终端显示数据包链路层、应用层信息的参数是?[单选题]A、-bevB、-levC、-dev(正确答案)D、-bet48.对木马认识正确的是[单选题]A、木马的传播必须要手工放置B、木马实际上就是一种远程控制软件(正确答案)C、木马不是病毒D、木马只能工作在windows平台上49.网络进行嗅探,做嗅探器的服务器的网卡必须设置成。[单选题]A.广播模式B.组播方式C.直接方式D.混杂方式(正确答案)50.CA对已经过了有效期的证书采取的措施是?[单选题]A、直接删除B、记入证书注销表(正确答案)C、选择性删除D、不做处理51.关于CA和数字证书的关系,以下说法不正确的是:?[单选题]A、数字证书是保证双方之间的通讯安全的电子信任关系,他由CA签发B、数字证书一般依靠CA中心的对称密钥机制来实现(正确答案)C、在电子交易中,数字证书可以用于表明参与方的身份D、数字证书能以一种不能被假冒的方式证明证书持有人身份52.“”公开密钥密码体制的含义是。[单选题]A、将所有密钥公开B、将私有密钥公开,公开密钥保密C、将公开密钥公开,私有密钥保密(正确答案)D、两个密钥相同53.识别目标主机的操作系统类型一般被称为[单选题]A、主机扫描B、漏洞扫描C、端口扫描D、操作系统检测(正确答案)54.删除本地ARP缓存表,应该使用什么命令?[单选题]A、Arp–eB、Arp–aC、Arp–d(正确答案)D、Arp–s55.下面关于恶意代码防范描述正确的是[单选题]A.及时更新系统,修补安全漏洞B.设置安全策略,限制脚本C.启用防火墙,过滤不必要的服务D.以上都正确(正确答案)56.淘宝卖家向用户推荐一个产品,其链接与淘宝网站做的一模一样,但不是淘宝网站,这是属于攻击手段?[单选题]A、缓存溢出攻击B、钓鱼攻击(正确答案)C、暗门攻击D、DDOS攻击57.远程登录协议Telnet、电子邮件协议SMTP、文件传送协议FTP依赖协议。[单选题]A、TCP(正确答案)B、UDPC、ICMPD、IGMP58.远程控制型木马为了实施远程控制,通常需要感染主机反馈信息。[单选题]A、账号及密码B、IP地址(正确答案)C、监听端口D、用户文件59.nc指令中,持续监听本地的UDP的端口966的指令是:[单选题]A、nc-l-u-p966B、nc-v-u-p966C、nc-L-u-p966(正确答案)D、nc–v-u-z96660.下面关于用户口令的说法错误的[单选题]A、口令不能设置为空B、口令长度越长,安全性越高C、复杂口令安全性足够高,不需要定期修改(正确答案)D、口令认证是最常见的认证机制61.拒绝服务攻击[单选题]A.用超出被攻击目标处理能力的海量数据包消耗可用系统、带宽资源等方法的攻击。(正确答案)B.全称是DistributedDenialOfServiceC.拒绝来自一个服务器所发送回应请求的指令D.入侵控制一个服务器后远程关机62.用于实现身份鉴别的安全机制[单选题]A、加密机制和访问控制机制B、加密机制和数字签名机制(正确答案)C、数字签名机制和路由控制机制D、访问控制机制和路由控制机制63.下面所列的安全机制不属于信息安全保障体系中的事先保护环节[单选题]A杀毒软件(正确答案)B数字证书认证C防火墙D数据库加密64.以下哪一项不属于恶意代码。[单选题]A.病毒B。特洛伊木马C.系统漏洞(正确答案)D。蠕虫65.通过尝试系统可能使用的所有字符组合来木马最基本的隐藏方式是。[单选题]A.任务栏。(正确答案)B.任务管理器C.主机端口D.隐藏通讯66.通过尝试系统可能使用的所有字符组合来猜测系统口的攻击方式称为。[单选题]A.后门攻击B.暴力攻击(正确答案)C.缓冲区溢出D。中间人攻击67.下面关于防火墙策略说法正确的是[单选题]A.在创建防火墙策略以前,不需要对企业那些必不可少的应用软件执行风险分析B.防火墙安全策略一旦设定,就不能在再作任何改变C.防火墙处理入站通信的缺省策略应该是阻止所有的包和连接,除了被指出的允许通过的通信类型和连接(正确答案)D.防火墙规则集与防火墙平台体系结构无关68.通常为保证信息处理对象的认证性采用的手段是__________[单选题]A、信息加密和解密B、信息隐匿C、数字签名和身份认证技术(正确答案)D、数字水印69.当您收到您认识的人发来的电子邮件并发现其中有意外附件,您应该[单选题]A、打开附件,然后将它保存到硬盘B、打开附件,但是如果它有病毒,立即关闭它C、用防病毒软件扫描以后再打开附件(正确答案)D、直接删除该邮件70.snort“参数中-e”的含义是_____。[单选题]A、只使用字符方式打印负载信息B、使用规则文件rulesC、抓取应用层的数据D、抓取数据链路层的数据(正确答案)71.下面不属于数字签名特性的是。[单选题]A、签名是可信的、不可伪造的;B、签名是不可复制的和不可改变的;C、签名是不可验证的;(正确答案)D、签名是不可抵赖的。72.在iptables中,想要查看已建立的规则链语句是。[单选题]A、iptables–L(正确答案)B、iptables–AC、iptables–FD、iptables–D73.标题在下列这些网络攻击模型的攻击过程中,端口扫描攻击一般属于哪一项?()[单选题]A.信息收集(正确答案)B.弱点挖掘C.攻击实施D.痕迹清除74.黑客攻击的一般过程中的最后操作一般是[单选题]A.消除痕迹(正确答案)B.实施攻击C.扫描D.收集被攻击对象信息75.以下不属于网卡对于数据接收模式的是[单选题]A、广播模式B、组播模式C、普通模式D、间接模式(正确答案)76.入侵检测系统被认为是_____之后的第二道安全闸门。[单选题]A、认证服务器B、防火墙(正确答案)C、防病毒系统D、VPN77.为了防御网络监听,最常用的方法是。()[单选题]A、采用物理传输(非网络)B、信息加密(正确答案)C、无线网D、使用专线传输78.端口扫描最基本的方法是。[单选题]A、TCPACK扫描。B、TCPFIN扫描C、TCPconnet()扫描(正确答案)D、FTP反弹扫描79.下列不属于iptables中filter规则链的是?[单选题]A、INPUTB、FORWARDC、PREROUTING(正确答案)D、OUTPUT80.当你发现自己的电脑被远程监视,你首先要做的第一步是。[单选题]A、查杀木马B、切断网络(正确答案)C、安装补丁D、启用帐户审核事件,然后查其来源,予以追究81.用户收到95510阳光保险发来的短消息,说你中了一份意外险,让你登录到http://www.sinoslg.com进行查看,但阳光保险真实的网址为http://www.sinosig.com,这种攻击方式叫?[单选题]A、缓存溢出攻击B、钓鱼攻击(正确答案)C、暗门攻击D、DDOS攻击82.使用Nmap扫描时,TCP/IP指纹特征(fingerprinting)的扫描使用_______参数。[单选题]A、-sUB、-sPC、-sSD、-O(正确答案)83.查询一台机器的IP地址和其对应的域名,我们可以用以下哪两个命令?[单选题]A、ping,netstatB、nslookup,netstatC、ping,nslookup(正确答案)D、nslookup,net84.在网络上用明文发邮件,容易被嗅探到内容,为了防止内容外泄,可以用PGP对邮件进行加密后传输,那PGP邮件加密采用的是哪种方式。[单选题]A、明文、密文B、公钥、私钥(正确答案)C、加密算法D、解密算法85.查看是否存在ipc$共享管道的语句是。[单选题]A、netviewB、netshare(正确答案)C、nettimeD、netuse',)

提供网络攻防技术-复习试题(一)试题及答案会员下载,编号:1700739614,格式为 docx,文件大小为20页,请使用软件:wps,office word 进行编辑,PPT模板中文字,图片,动画效果均可修改,PPT模板下载后图片无水印,更多精品PPT素材下载尽在某某PPT网。所有作品均是用户自行上传分享并拥有版权或使用权,仅供网友学习交流,未经上传用户书面授权,请勿作他用。若您的权利被侵害,请联系963098962@qq.com进行删除处理。

下载

下载 下载

下载 下载

下载 下载

下载 下载

下载 下载

下载 下载

下载 下载

下载 下载

下载 下载

下载 下载

下载 下载

下载